Seguridad de la información / Seguridad informática

Seguridad de la información: modelo PDCA

Seguridad de la información: modelo PDCA

Dentro de la organización el tema de la seguridad de la información es un capítulo

muy importante que requiere dedicarle tiempo y recursos. La organización debe

plantearse un Sistema de Gestión de la Seguridad de la Información (SGSI).El objetivo de un SGSI es proteger la información y para ello lo primero que debe hacer es identificar los 'activos de información' que deben ser protegidos y en qué grado.

Luego debe aplicarse el plan PDCA ('PLAN – DO – CHECK – ACT'), es decir Planificar, Hacer, Verificar, Actuar y volver a repetir el ciclo.

Se entiende la seguridad como un proceso que nunca termina ya que los riesgos nunca se eliminan, pero se pueden gestionar. De los riesgos se desprende que los problemas de seguridad no son únicamente de naturaleza tecnológica, y por ese motivo nunca se eliminan en su totalidad.

Un SGSI siempre cumple cuatro niveles repetitivos que comienzan por Planificar y terminan en Actuar, consiguiendo así mejorar la seguridad.

HACER (Do): consiste en implementar el sistema de gestión de seguridad de la información, implementar el plan de riesgos e implementar los controles .

VERIFICAR (Check): consiste en monitorear las actividades y hacer auditorías internas.

ACTUAR (Act): consiste en ejecutar tareas de mantenimiento, propuestas de mejora, acciones preventivas y acciones correctivas .

Bases de la Seguridad Informática

Fiabilidad

“El único sistema seguro es aquel que está apagado y desconectado, enterrado en un refugio de cemento, rodeado por gas venenoso y custodiado por guardianes bien pagados y muy bien armados. Aún así, yo no apostaría mi vida por él” Eugene Spafford,Definimos la fiabilidad como la probabilidad de que un sistema se comporte tal y como debería de hacerlo.

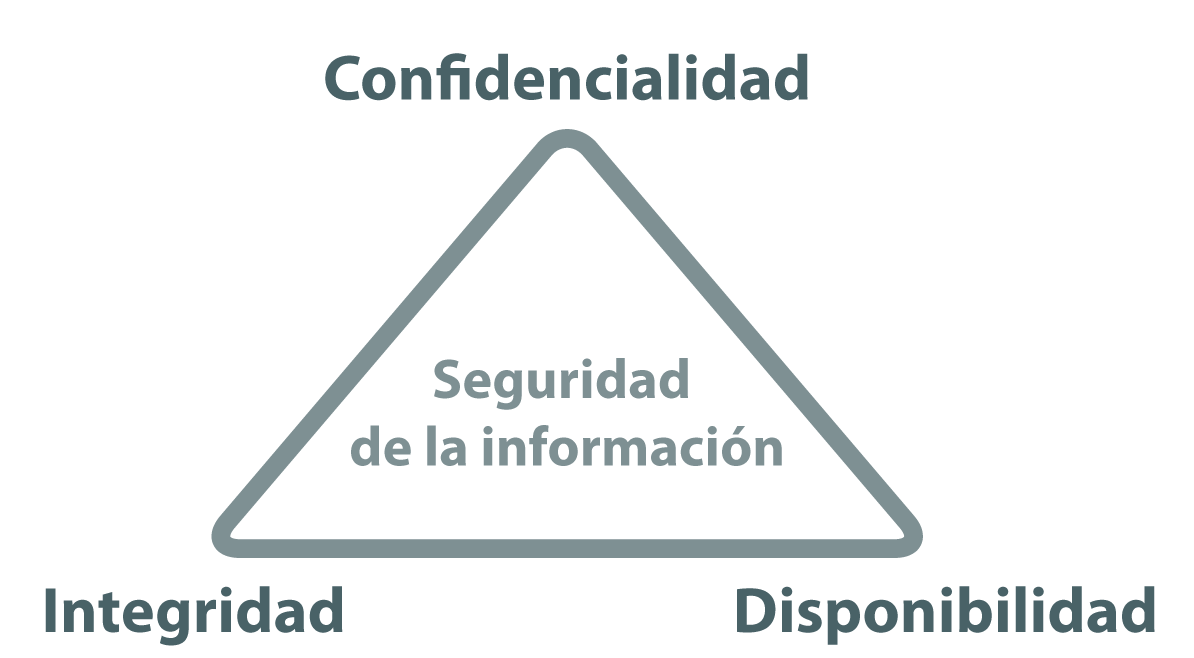

un sistema lo podemos catalogar como fiable si cuenta con estas 3 características

- Confidencialidad: acceso a la información solo mediante autorización y de forma controlada.

- Integridad: modificación de la información solo mediante autorización.

- Disponibilidad: la información del sistema debe permanecer accesible mediante autorización.

Confidencialidad

La

confidencialidad se entiende en el ámbito de la seguridad informática , como la proteccion de datos y de

información intercambiada entre un emisor y uno o más destinatarios frente a

terceros. Esto debe hacerse independientemente de la seguridad del sistema de comunicación utilizado: de hecho, un asunto de gran interés es el

problema de garantizar la confidencialidad de la comunicación utilizado cuando

el sistema es inherentemente inseguro

generalmente hay empresas que desean mantener en secretos algunos datos relacionados con ellas o con algunos de sus clientes , permitiendo a sistemas de informacion guardar dichos datos y mantenerlos ocultos por un tiempo determinado o hasta que sea necesario su uso.

Integridad

la integridad de datos se refiere a la corrección y complementación de los datos en las bases de datos. Cuando los contenidos se modifican con sentencias INSERT, DELETE o UPDATE, la integridad de los datos almacenados puede perderse de muchas maneras diferentes. Pueden añadirse datos no válidos a la base de datos, tales como un pedido que especifica un producto no existente.Disponibilidad

En términos de seguridad de la información, la disponibilidad hace referencia a que la información del sistema debe permanecer accesible a elementos autorizados.El objetivo de la disponibilidad es, entonces, prevenir interrupciones no autorizadas/controladas de los recursos informáticos.

la seguridad consiste en mantener un equilibrio constante entre estos tres factores no hay sentido conseguir la confidencialidad para un archivo si es a costa de que ni por lo menos el usuario administrador pueda acceder a él, ya que se está negando la disponibilidad.

Mecanismos básicos de seguridad

Autenticación

La Autenticación como la comprobación de la identidad del usuario, generalmente cuando entra en el sistema o la red, o accede a una base de datos.habitualmente para entrar a un sistema de información este nos pide el nombre de usuario y una contraseña , pero hoy en dia hay formas mas actualizas para entrar a un sistema .

Es posible autenticarse de tres maneras:

- Por lo que uno sabe (una contraseña)

- Por lo que uno tiene (una tarjeta magnética)

- Por lo que uno es (las huellas digitales)

La técnica más usual (aunque no siempre bien) la de utilizando contraseñas , esta técnica es relativamente útil de a cuerdo a la contraseña proporcionada , mientras mas larga y compleja lo sea , mas difícil sera de burlar esta técnica..

Autorización

Definimos la Autorización como el proceso por el cual se determina qué, cómo y cuándo, un usuario autenticado puede utilizar los recursos de la organización.

El mecanismo o el grado de autorización puede variar dependiendo de qué sea lo que se está protegiendo. No toda la información de la organización es igual de crítica. Los recursos en general y los datos en particular, se organizan en niveles y cada nivel debe tener una autorización.

Administración

Definimos la Administración como la que establece, mantiene y elimina las autorizaciones de los usuarios del sistema, los recursos del sistema y las relaciones usuarios-recursos del sistema.

El objetivo de la administración de seguridad es lograr la exactitud, integridad y protección de todos los procesos y recursos de los sistemas de información.

De este modo la administración de seguridad minimiza errores, fraudes y pérdidas en los sistemas de información que interconectan a las empresas actuales, así como a sus clientes, proveedores y otras partes interesadas.

Auditoría y registro

Este proceso permite a los administradores verificar que las técnicas de autenticación y autorización utilizadas se realizan según lo establecido y se cumplen los objetivos fijados por la organización.

Definimos el Registro como el mecanismo por el cual cualquier intento de violar las reglas de seguridad establecidas queda almacenado en una base de eventos para luego analizarlo.

Monitorear la información registrada o auditar se puede realizar mediante medios manuales o automáticos, y con una periodicidad que dependerá de lo crítica que sea la información protegida y del nivel de riesgo.

Mantenimiento de la integridad

Dentro de las técnicas más utilizadas para mantener (o controlar) la integridad de los datos están: uso de antivirus, encriptación y funciones 'hash'.

Vulnerabilidades de un sistema informático

En un sistema informático lo que queremos

proteger son sus activos, es decir, los recursos que forman parte del

sistema y que podemos agrupar en:

-

Hardware: elementos físicos del sistema informático, tales como procesadores, electrónica y cableado de red, medios de almacenamiento (cabinas, discos, cintas, DVDs,...).

- Software: elementos ló́gicos o programas que se ejecutan sobre el hardware, tanto si es el propio sistema operativo como las aplicaciones.

- Datos: comprenden la información lógica que procesa el software haciendo uso del hardware. En general serán informaciones estructuradas en bases de datos o paquetes de información que viajan por la red.

- Otros: fungibles, personas, infraestructuras,.. aquellos que se 'usan y gastan' como puede ser la tinta y papel en las impresoras, los soportes tipo DVD o incluso cintas si las copias se hacen en ese medio, etc.

El riesgo es la posibilidad de que una amenaza se produzca, dando lugar a un ataque al equipo. Esto no es otra cosa que la probabilidad de que ocurra el ataque por parte de la amenaza.

En el riesgo se utiliza sobre todo el análisis de riesgos de un sistema informático. Esté riesgo permite tomar decisiones para proteger mejor al sistema. Se puede comparar con el riesgo límite que acepte para su equipo, de tal forma que si el riesgo calculado es inferior al de referencia, éste se convierte en un riesgo residual que podemos considerar cómo riesgo aceptable.

Vulnerabilidades conocidas

-

Vulnerabilidad de desbordamiento de buffer.

Si un programa no controla la cantidad

de datos que se copian en buffer, puede llegar un momento en que se

sobrepase la capacidad del buffer y los bytes que sobran se almacenan en

zonas de memoria adyacentes.

En esta situación se puede aprovechar para ejecutar código que nos de privilegios de administrador.

- Vulnerabilidad de condición de carrera (race condition).

Si varios procesos acceden al mismo

tiempo a un recurso compartido puede producirse este tipo de

vulnerabilidad. Es el caso típico de una variable, que cambia su estado y

puede obtener de esta forma un valor no esperado.

-

Vulnerabilidad de Cross Site Scripting (XSS).

Es una vulnerabilidad de las

aplicaciones web, que permite inyectar código VBSript o JavaScript en

páginas web vistas por el usuario. El phishing es una aplicación de esta

vulnerabilidad. En el phishing la víctima cree que está accediendo a

una URL (la ve en la barra de direcciones), pero en realidad está

accediendo a otro sitio diferente. Si el usuario introduce sus

credenciales en este sitio se las está enviando al atacante.

-

Vulnerabilidad de denegación del servicio.

La denegación de servicio hace que un

servicio o recurso no esté disponible para los usuarios. Suele provocar

la pérdida de la conectividad de la red por el consumo del ancho de

banda de la red de la víctima o sobrecarga de los recursos informáticos

del sistema de la víctima.

-

Vulnerabilidad de ventanas engañosas (Window Spoofing).

Las ventanas engañosas son las que dicen

que eres el ganador de tal o cual cosa, lo cual es mentira y lo único

que quieren es que el usuario de información. Hay otro tipo de ventanas

que si las sigues obtienen datos del ordenador para luego realizar un

ataque.

¿Qué queremos proteger el sistema informático?

Los tres elementos principales a proteger en cualquier sistema informático son el software, elhardware y los datos. Por hardware entendemos el conjunto formado por todos los elementos físicos de un sistema informático, como CPUs, terminales, cableado, medios de almacenamiento secundario (cintas, CD-ROMs, diskettes...) o tarjetas de red. Por software entendemos el conjunto de programas lógicos que hacen funcional al hardware, tanto sistemas operativos como aplicaciones, y por datos el conjunto de información lógica que manejan el software y el hardware, como por ejemplo paquetes que circulan por un cable de red o entradas de una base de datos. Aunque generalmente en las auditorías de seguridad se habla de un cuarto elemento a proteger, los fungibles (elementos que se gastan o desgastan con el uso contínuo, como papel de impresora, tóners, cintas magnéticas,diskettes...), aquí no consideraremos la seguridad de estos elementos por ser externos al sistema

Políticas de seguridad

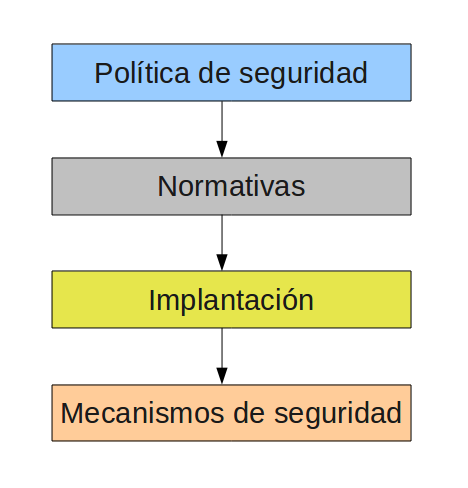

Una política de privacidad es un documento legal que plantea cómo una organización retiene, procesa y maneja los datos del usuario o cliente. Ésta es mayormente usada en un sitio de internet, donde el usuario crea una cuenta. La póliza de privacidad es un contrato en el cuál susodicha organización promete mantener la información personal del usuario. Cada organización del internet tiene su propia póliza de privacidad, y cada una de ellas varía. Es la responsabilidad del usuario leerla, para asegurarse de que no hay condiciones por las cuales se lleve a cabo un intercambio de información del usuario, la cuál puede ser vista como una violación de privacidad.La política de seguridad se implementa mediante una serie de mecanismos de seguridad que constituyen las herramientas para la protección del sistema. Estos mecanismos normalmente se apoyan en normativas que cubren áreas mas específicas.

Esquemáticamente:

-

Prevención:

Evitan desviaciones respecto a la política de seguridad.

Ejemplo: utilizar el cifrado en la

transmisión de la información evita que un posible atacante capture (y

entienda) información en un sistema de red.

-

Detección:

Detectan las desviaciones si se producen, violaciones o intentos de violación de la seguridad del sistema.

Ejemplo: la herramienta Tripwire para la seguridad de los archivos.

-

Recuperación:

Se aplican cuando se ha detectado una violación de la seguridad del sistema para recuperar su normal funcionamiento.

Ejemplo: las copias de seguridad.

Dentro del grupo de mecanismos de prevención tenemos:

-

Mecanismos de identificación e autenticación

Permiten identificar de forma única

'entidades' del sistema. El proceso siguiente es la autenticación, es

decir, comprobar que la entidad es quien dice ser.

Pasados estos dos filtros, la entidad puede acceder a un objeto del sistema.

En concreto los sistemas de identificación y autenticación de los usuarios son los mecanismos mas utilizados.

-

Mecanismos de control de acceso

Los objetos del sistema deben estar

protegidos mediante mecanismos de control de acceso que establecen los

tipos de acceso al objeto por parte de cualquier entidad del sistema.

-

Mecanismos de separación

Si el sistema dispone de diferentes

niveles de seguridad se deben implementar mecanismos que permitan

separar los objetos dentro de cada nivel.

Los mecanismos de separación, en función

de como separan los objetos, se dividen en los grupos siguientes:

separación física, temporal, lógica, criptográfica y fragmentación.

-

Mecanismos de seguridad en las comunicaciones

La protección de la información

(integridad y privacidad) cuando viaja por la red es especialmente

importante. Clásicamente se utilizan protocolos seguros, tipo SSH o

Kerberos, que cifran el tráfico por la red.

La seguridad informática es fundamentalmente necesaria ya que por medio de esta y por medio de técnicas logramos proteger información importante con algún contenido especialmente relevante. Dentro de las organizaciones el tema de la seguridad es sumamente esencial , protegiendo datos o información privada o de dominio exclusivo , poniendo esto en manos de un sistema de seguridad fiable y confiable , permitiendo almacenar esta en base de datos seguras para su uso en un tiempo posterior,esta información estará disponible mas adelante si ha de ser necesario para ser usada solo por personal capacitado o especial.

Un sistema "No disponible" es tan malo , como no tener sistema , y no tenerlo es mas malo aun, ya que estaría en riesgo toda la información por no tener seguridad y estaría expuestas a amenazas existentes o latentes. Para este problema tenemos los mecanismos básicos de seguridad los cuales nos ayudan a proteger la información de una forma mas segura por medio de la autenticacion , por medio de contraseñas o paswords , por tarjeta de crédito o por huellas dactilares la cual es la mas confiable de todas, esta la autorización que permite al usuario que ver y cuando ver , dicha autorización dependerá del grado del contenido protegido.

Un sistema es delicado ya que esta propenso adversidades debido a esto es indispensable cuidar sus activos y los recursos que forman parte de un sistema estos pueden ser el hardware , los datos y el software . Las vulnerabilidades Son errores que permiten realizar desde afuera actos sin permiso del administrador del equipo, incluso se puede suplantar al usuario, hoy en día hay muchas amenazas que tratan de ingresar al sistema sin ser detectadas para robar información , para evitar esto existen algunos mecanismos de seguridad que nos ayudan a detectar con tiempo anomalías dentro de los sistemas de seguridad y así encaminarlo a su normal funcionamiento

Un sistema "No disponible" es tan malo , como no tener sistema , y no tenerlo es mas malo aun, ya que estaría en riesgo toda la información por no tener seguridad y estaría expuestas a amenazas existentes o latentes. Para este problema tenemos los mecanismos básicos de seguridad los cuales nos ayudan a proteger la información de una forma mas segura por medio de la autenticacion , por medio de contraseñas o paswords , por tarjeta de crédito o por huellas dactilares la cual es la mas confiable de todas, esta la autorización que permite al usuario que ver y cuando ver , dicha autorización dependerá del grado del contenido protegido.

Un sistema es delicado ya que esta propenso adversidades debido a esto es indispensable cuidar sus activos y los recursos que forman parte de un sistema estos pueden ser el hardware , los datos y el software . Las vulnerabilidades Son errores que permiten realizar desde afuera actos sin permiso del administrador del equipo, incluso se puede suplantar al usuario, hoy en día hay muchas amenazas que tratan de ingresar al sistema sin ser detectadas para robar información , para evitar esto existen algunos mecanismos de seguridad que nos ayudan a detectar con tiempo anomalías dentro de los sistemas de seguridad y así encaminarlo a su normal funcionamiento